มัลแวร์ธนาคารประเภทใหม่ 10 ประเภทปรากฏขึ้นในปีนี้ Androidซึ่งร่วมกันมุ่งเน้นไปที่การใช้งานธนาคารและฟินเทค 985 รายการของสถาบันการเงินใน 61 ประเทศ

โทรจันธนาคารเป็นมัลแวร์ที่กำหนดเป้าหมายบัญชีธนาคารออนไลน์และเงินของผู้คนโดยพยายามขโมยข้อมูลรับรองการเข้าสู่ระบบและคุกกี้เซสชัน เลี่ยงการป้องกันการตรวจสอบสิทธิ์แบบสองปัจจัย และบางครั้งก็ทำธุรกรรมโดยอัตโนมัติด้วยซ้ำ นอกเหนือจาก 2023 รายการใหม่ที่เปิดตัวในปี 19 แล้ว ยังมีการปรับเปลี่ยนอีก 2022 รายการจากปี XNUMX เพื่อเพิ่มขีดความสามารถใหม่ๆ และเพิ่มความซับซ้อนในการปฏิบัติงาน

บริษัท ซิมเพอเรียมที่เกี่ยวข้องกับความปลอดภัยของมือถือวิเคราะห์ทั้งหมด 29 รายการและรายงานว่าเทรนด์ใหม่ประกอบด้วยสิ่งต่าง ๆ เช่น:

- เพิ่มระบบการโอนเงินอัตโนมัติ (ATS) ที่รวบรวมโทเค็น MFA เริ่มต้นธุรกรรม และโอนเงิน

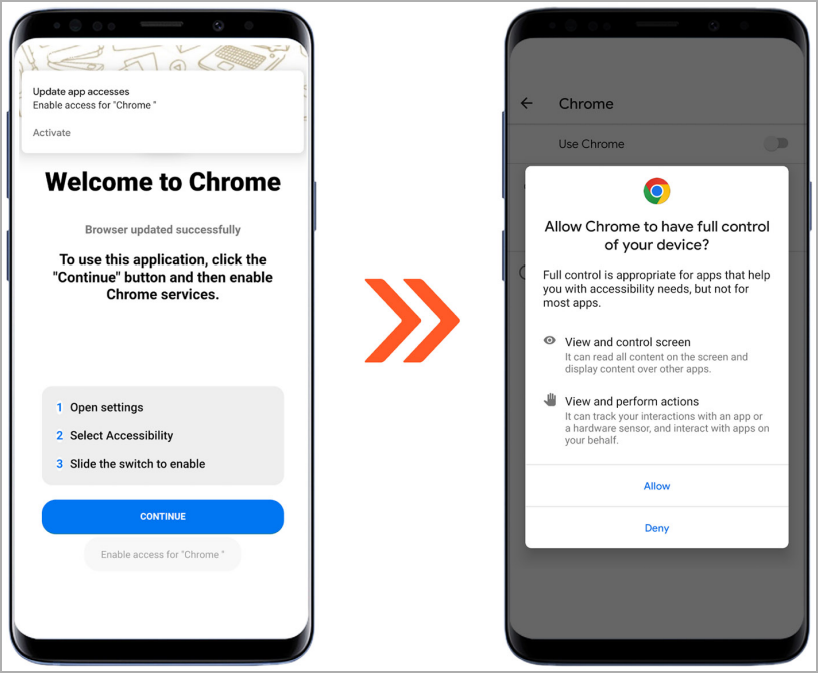

- เกี่ยวข้องกับขั้นตอนวิศวกรรมสังคมที่อาชญากรไซเบอร์แอบอ้างเป็นพนักงานสนับสนุนลูกค้า และสั่งให้เหยื่อดาวน์โหลดโทรจัน เป็นต้น

- เพิ่มตัวเลือกการแชร์หน้าจอสดสำหรับการโต้ตอบระยะไกลโดยตรงกับอุปกรณ์ที่ติดไวรัส

- เสนอมัลแวร์สมัครสมาชิกให้กับอาชญากรไซเบอร์รายอื่นในราคา 3 ถึง 000 ดอลลาร์ต่อเดือน

คุณสมบัติมาตรฐานที่มีอยู่ในโทรจันส่วนใหญ่ที่ตรวจสอบ ได้แก่ การคีย์ล็อก ฟิชชิ่งโอเวอร์เลย์ และการขโมยข้อความ SMS

ปรากฏการณ์ที่น่ากังวลอีกประการหนึ่งคือโทรจันธนาคารกำลังเปลี่ยนจากการขโมยข้อมูลประจำตัวและเงินทุนของธนาคารแบบ "เพียง" ไปเป็นการกำหนดเป้าหมายโซเชียลมีเดีย ข้อความ และข้อมูลส่วนบุคคล

โทรจันธนาคารใหม่สิบตัว

Zimperium ได้ตรวจสอบโทรจันธนาคารใหม่ 2 ตัว โดยมีตัวแปรมากกว่า 100 ตัวที่หมุนเวียนอยู่ในอวกาศ โดยปลอมแปลงเป็นเครื่องมือพิเศษ แอพเพิ่มประสิทธิภาพการทำงาน พอร์ทัลความบันเทิง เกม การถ่ายภาพ และเครื่องมือทางการศึกษา

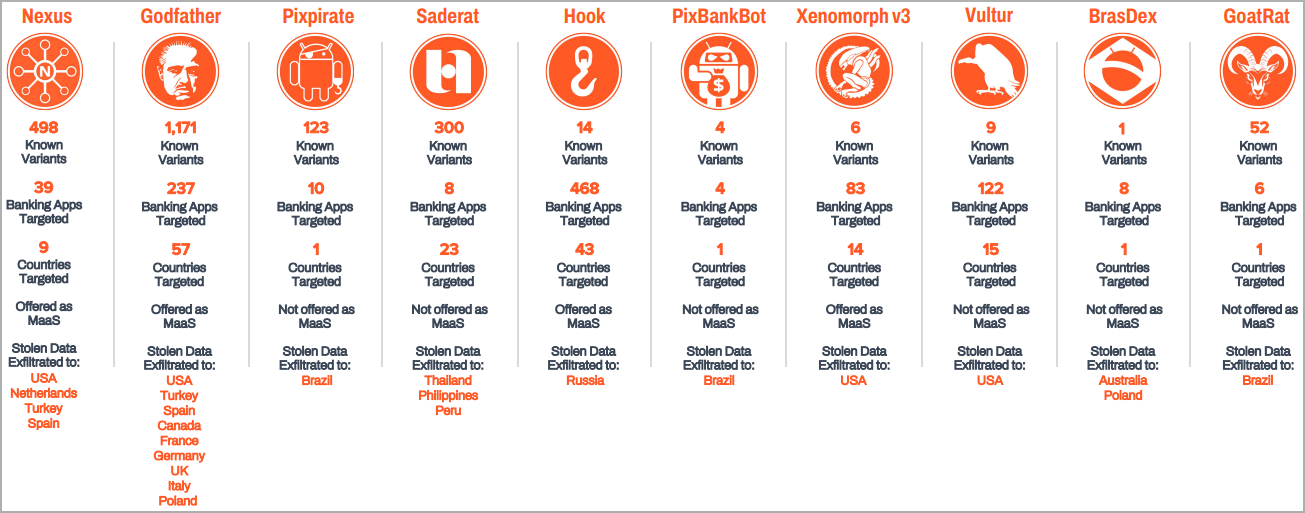

โทรจันใหม่ทั้ง 10 รายการมีดังต่อไปนี้:

- Nexus: MaaS (มัลแวร์เป็นบริการ) ที่มี 498 รูปแบบที่นำเสนอการแชร์หน้าจอสดโดยกำหนดเป้าหมาย 39 แอปพลิเคชันใน 9 ประเทศ

- พ่อทูนหัว: MaaS พร้อมรูปแบบที่ลงทะเบียนแล้ว 1 รายการ โดยมีเป้าหมายอยู่ที่แอปพลิเคชันธนาคาร 171 รายการใน 237 ประเทศ รองรับการแชร์หน้าจอระยะไกล

- พิคไพเรต: ม้าโทรจันที่มี 123 สายพันธุ์ที่รู้จักซึ่งขับเคลื่อนโดยโมดูล ATS มุ่งเน้นไปที่แอปพลิเคชันธนาคารสิบรายการ

- ซาเดอรัต: ม้าโทรจันที่มี 300 รูปแบบที่กำหนดเป้าหมาย 8 แอปพลิเคชันธนาคารใน 23 ประเทศ

- ตะขอ: MaaS พร้อม 14 ตัวแปรที่รู้จักพร้อมการแชร์หน้าจอสด โดยมีเป้าหมายอยู่ที่แอป 468 แอปใน 43 ประเทศ และให้เช่าแก่อาชญากรไซเบอร์ในราคา 7 ดอลลาร์ต่อเดือน

- PixBankBot: ม้าโทรจันที่มีการลงทะเบียนสามสายพันธุ์จนถึงตอนนี้ โดยมุ่งเป้าไปที่แอปพลิเคชันธนาคารสี่รายการ มีการติดตั้งโมดูล ATS เพื่อเป็นสื่อกลางในการฉ้อโกงที่อาจเกิดขึ้นในอุปกรณ์

- ซีโนมอร์ฟ v3: MaaS ที่มีหกรูปแบบที่สามารถปฏิบัติการ ATS โดยมีเป้าหมายอยู่ที่แอปพลิเคชันธนาคาร 83 แห่งใน 14 ประเทศ

- Vultur: ม้าโทรจันที่มีเก้าสายพันธุ์มุ่งเป้าไปที่แอปพลิเคชันธนาคาร 122 รายการใน 15 ประเทศ

- บราเด็กซ์: โทรจันที่กำหนดเป้าหมายแอปพลิเคชันธนาคารแปดแห่งในบราซิล

- แพะหนู: ม้าโทรจันที่มี 52 สายพันธุ์ที่รู้จักซึ่งรองรับโมดูล ATS และกำหนดเป้าหมายแอปพลิเคชันธนาคาร XNUMX รายการ

ในแง่ของประเภทมัลแวร์ที่มีอยู่ในปี 2022 และได้รับการอัปเดตในปี 2023 Teabot, Exobot, Mysterybot, Medusa, Cabosous, Anubis และ Coper ยังคงรักษากิจกรรมที่โดดเด่นไว้

หากเราจัดอันดับประเทศที่ตกเป็นเป้าหมายการโจมตีบ่อยที่สุด สหรัฐอเมริกา (แอปธนาคารที่กำหนดเป้าหมาย 109 แอป) จะอยู่อันดับหนึ่ง ตามมาด้วยสหราชอาณาจักร (แอปธนาคาร 48 แอป) อิตาลี (44 แอป) ออสเตรเลีย (34 แอป) , ตุรกี (32), ฝรั่งเศส (30), สเปน (29), โปรตุเกส (27), เยอรมนี (23) และแคนาดา (17)

คุณอาจจะสนใจ

จะอยู่อย่างปลอดภัยได้อย่างไร?

หากคุณต้องการป้องกันตัวเองจากภัยคุกคามเหล่านี้ ควรหลีกเลี่ยงการดาวน์โหลดไฟล์ APK นอก Google Play เพื่อให้แน่ใจว่าแม้บนแพลตฟอร์มนี้ จะต้องอ่านบทวิจารณ์ของผู้ใช้อย่างละเอียด และตรวจสอบผู้พัฒนาหรือผู้เผยแพร่แอปพลิเคชัน ระหว่างการติดตั้ง ให้ใส่ใจกับการอนุญาตที่จำเป็นอย่างใกล้ชิด และอย่าให้สิทธิ์แก่ซอฟต์แวร์หากคุณไม่แน่ใจ

หากแอปขอให้ดาวน์โหลดการอัปเดตจากแหล่งภายนอกในการเปิดตัวครั้งแรก นี่เป็นสาเหตุที่ทำให้เกิดความสงสัย และควรหลีกเลี่ยงโดยสิ้นเชิงหากเป็นไปได้ และสุดท้าย คำแนะนำแบบคลาสสิก อย่าคลิกลิงก์ที่ฝังอยู่ใน SMS หรือข้อความอีเมลจากผู้ส่งที่ไม่รู้จัก